Linux防火墙配置指南:掌握iptables实战技巧

一、iptables基础概念

iptables是Linux系统内置的防火墙工具,它通过规则集来控制网络数据包的流动。这个强大的工具能够实现包过滤、网络地址转换(NAT)和各种网络数据包修改操作。

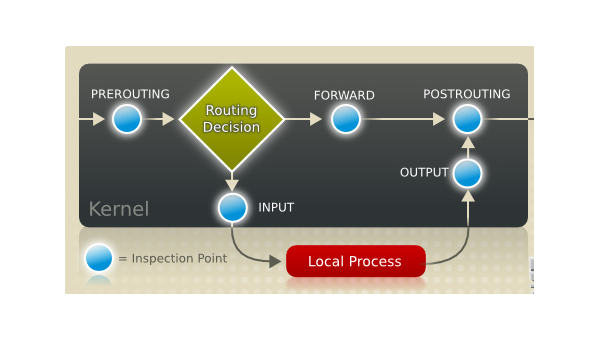

理解iptables首先要掌握它的几个核心概念。表(tables)是iptables的组织单位,主要包括filter(过滤)、nat(地址转换)和mangle(数据包修改)三种。链(chains)则是规则的实际存放位置,常见的有INPUT(处理进入本机的数据包)、OUTPUT(处理本机发出的数据包)和FORWARD(处理经过本机转发的数据包)。

每个数据包都会按照预定义的顺序通过这些链,匹配相应的规则。规则由匹配条件和目标动作组成,匹配条件可以指定源/目的IP、端口号、协议类型等,目标动作则决定匹配后的处理方式,如ACCEPT(接受)、DROP(丢弃)或REJECT(拒绝)。

二、iptables安装与基本配置

大多数Linux发行版已经预装了iptables。如果需要手动安装,在基于Debian的系统上可以使用sudo apt-get install iptables命令,而在基于RHEL的系统上则是sudo yum install iptables。

安装完成后,建议先备份当前规则:sudo iptables-save > /etc/iptables.rules.backup。这样在配置出错时可以快速恢复。

基本配置通常从设置默认策略开始。建议将INPUT和FORWARD链的默认策略设为DROP,OUTPUT设为ACCEPT:

sudo iptables -P INPUT DROP

sudo iptables -P FORWARD DROP

sudo iptables -P OUTPUT ACCEPT这样设置后,所有进入和转发的数据包默认被丢弃,只有明确允许的才会通过,而本机发出的数据包则默认允许。

三、常用iptables规则示例

1. 允许本地回环接口

首先应该允许本地进程间的通信:

sudo iptables -A INPUT -i lo -j ACCEPT

sudo iptables -A OUTPUT -o lo -j ACCEPT2. 允许已建立的连接和相关连接

为了不影响已经建立的连接,需要添加以下规则:

sudo iptables -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT3. 开放特定端口

假设需要开放SSH(22端口)、HTTP(80端口)和HTTPS(443端口):

sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT

sudo iptables -A INPUT -p tcp --dport 80 -j ACCEPT

sudo iptables -A INPUT -p tcp --dport 443 -j ACCEPT4. 限制连接速率

防止暴力破解,可以限制SSH连接速率:

sudo iptables -A INPUT -p tcp --dport 22 -m conntrack --ctstate NEW -m recent --set

sudo iptables -A INPUT -p tcp --dport 22 -m conntrack --ctstate NEW -m recent --update --seconds 60 --hitcount 4 -j DROP这条规则允许每分钟最多3个新的SSH连接尝试。

四、高级iptables技巧

1. 使用IP集提高效率

当需要处理大量IP地址时,使用ipset可以提高性能:

sudo ipset create blacklist hash:ip

sudo iptables -I INPUT -m set --match-set blacklist src -j DROP然后可以动态添加要屏蔽的IP:

sudo ipset add blacklist 192.168.1.1002. 日志记录

记录被拒绝的数据包有助于故障排查:

sudo iptables -N LOGGING

sudo iptables -A INPUT -j LOGGING

sudo iptables -A LOGGING -m limit --limit 2/min -j LOG --log-prefix "IPTables-Dropped: " --log-level 4

sudo iptables -A LOGGING -j DROP3. 端口转发

将外部8080端口转发到内部服务器的80端口:

sudo iptables -t nat -A PREROUTING -p tcp --dport 8080 -j DNAT --to-destination 192.168.1.2:80

sudo iptables -t nat -A POSTROUTING -p tcp -d 192.168.1.2 --dport 80 -j SNAT --to-source 192.168.1.1五、iptables规则管理与持久化

使用iptables -L可以查看当前规则,添加-v选项可以查看更多细节,-n可以避免DNS反向查询。

要删除某条规则,先用iptables -L --line-numbers查看规则编号,然后用iptables -D [chain] [number]删除。

在大多数Linux系统中,iptables规则重启后会丢失。要使规则持久化:

在Debian/Ubuntu上:

sudo iptables-save > /etc/iptables.rules然后在/etc/network/interfaces文件中添加:

pre-up iptables-restore < /etc/iptables.rules在RHEL/CentOS上:

sudo service iptables save六、iptables替代方案

虽然iptables功能强大,但也有更现代的替代品:

- nftables:Linux内核3.13引入的新框架,语法更简洁

- firewalld:RHEL/CentOS默认的动态防火墙管理工具

- ufw:Ubuntu的简化防火墙配置工具

这些工具底层仍然依赖netfilter框架,但提供了更友好的用户界面。

七、安全最佳实践

- 采用最小权限原则,只开放必要的端口和服务

- 定期审查防火墙规则,删除不再需要的条目

- 对关键服务实施速率限制,防止暴力破解

- 结合其他安全措施如fail2ban增强防护

- 监控防火墙日志,及时发现异常行为

通过合理配置iptables,可以显著提升Linux系统的安全性。初学者建议先在测试环境中练习,熟练掌握后再应用到生产环境。随着经验的积累,可以逐步尝试更复杂的规则组合,构建更加精细的网络安全防护体系。

评论(0)